Взлом и безопасность → Блог

| Адміністратор блогу: | ХаКеРеНоК |

|

0

ХаКеРеНоК → 16 березня 2012

|

|

Автор Chip

Источник: Chip №3 2012  У большинства людей, независимо от того, интересуются они компьютерами или нет, слово «хакер» вызывает очень схожие ассоциации. Воображение рисует слабо освещенные помещения, наполненные мониторами и клавиатурами, сама атмосфера в которых наводит на мысль о незаконности происходящего. Сам хакер, скорее всего, носит очки с толстыми стеклами, у него длинные, давно не мытые волосы, а между пальцами зажата сигарета. Конечно, существуют компьютерные специалисты, которые соответствуют подобным стереотипам из киноиндустрии. Наверняка есть и взломщики ПО, которые из полутемных прокуренных помещений проникают в сети с высоким уровнем защиты или управляют ботнетами. Однако выставлять хакеров только в подобном свете было бы неверным. Большинство из них уже не являются частью субкультуры, и у многих имеется по две визитных карточки. На одной указано «хакер», и она предназначена для случаев, когда не требуется особых формальностей. Другая же визитная карточка используется для привлечения новых заказчиков, и на ней написано «консультант по информационной безопасности». Если у всех хакеров и есть что-то общее, то только одно: они умеют находить слабые места в программном обеспечении и веб-сервисах. Но на этом общие черты членов сообщества заканчиваются, так как после обнаружения уязвимости действуют они по-разному. Одни просто информируют о своей находке соответствующего производителя, другие же стараются заработать на этом деньги. Некоторые продают информацию легальным организациям, таким как Zero Day Initiative (ZDI) или iDefense. Они же передают полученные данные заинтересованным производителям. Другие хакеры публикуют свои находки на специальных форумах, где они надеются получить признание. По-настоящему агрессивно настроенные представители сообщества вступают в контакт с киберпреступниками, чтобы продать сведения о бреши в системе безопасности по максимально возможной цене. Именно они чаще всего и попадают в заголовки средств массовой информации.

1 коментар

хакер

|

|

0

ХаКеРеНоК → 12 березня 2012

|

|

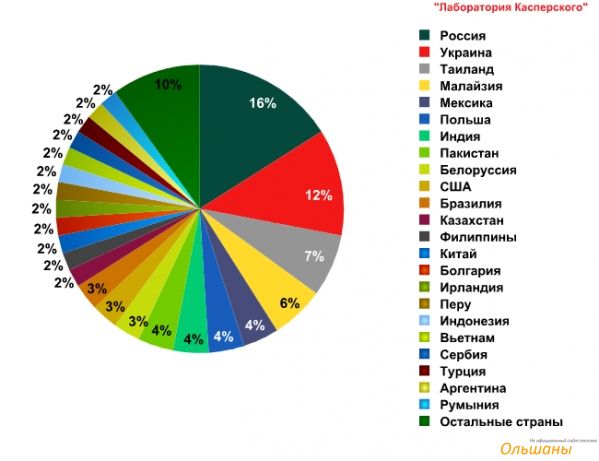

Сегодня мы опубликовали отчет по DDoS-атакам во второй половине 2011 года, где вы можете узнать о событиях мирового масштаба, таких как DDoS-атаки на фондовые биржи и появление группы Anonymous, а также о новых техниках атак, и, конечно же, статистике по миру.

Распределение источников DDoS-трафика по странам. Второе полугодие 2011 г. Для заинтересованных — самые вкусные цифры прошедшего полугодия: • Во втором полугодии 2011 года максимальная мощность атак, отраженных Kaspersky DDoS Prevention, по сравнению с первым полугодием увеличилась на 20% и составила 600 Мбит/с или 1 100 000 пакетов/секунду (UDP-flood короткими пакетами по 64 байта). • Средняя мощность отраженных Kaspersky DDoS Prevention атак во втором полугодии 2011 выросла на 57% и составила 110 Мбит/с. • Самая протяженная DDoS-атака, зафиксированная во втором полугодии, продолжалась 80 дней 19 часов 13 минут 05 секунд и была нацелена на туристический сайт. • Средняя продолжительность DDoS-атак составила 9 часов 29 минут. • Больше всего DDoS-атак в течение второго полугодия — 384 — было нацелено на сайт одного из киберкриминальных порталов. • DDoS-атаки осуществлялись с компьютеров, находящихся в 201 стране мира. Специально для Хабрахабра – бонус: Только для читателей Хабрахабра мы решили приподнести небольшой бонус: часть переписки двоих или нескольких людей, одновременно администрирующих командный сервер одного из DDoS-ботнетов, находящихся у нас под наблюдением. По всей видимости, управление ботнетом происходило через Jabber сервер, который также использовался для переписки. Таким образом, мы фиксировали не только команды для DDoS-атаки, но и информативные сообщения от администраторов. [2011.05.29 15:42:22 MSD] могу поставить и тысячу ботов-если надо [2011.05.29 16:53:28 MSD] давай, посмотрим что будет [2011.05.29 18:05:12 MSD] кому будет?) мне?.. если мне--то не надо^)^) [2011.05.29 20:13:37 MSD] Ну и где боты? [2011.05.29 22:08:54 MSD] завтра, сегодня все пьют и я в том числе. [2011.05.29 22:55:30 MSD] буду ждать… [2011.05.30 00:01:27 MSD] аська есть? [2011.05.30 00:05:30 MSD] да, 12-ть асек--где нахожусь я и больше 15-ти тысяч, которые раздаю :) [2011.05.30 01:05:11 MSD] блин, надо мой ексе крриптовать(( без этого вирус нормально не разослать. [2011.05.30 13:22:29 MSD] 6291**74, вечерком стукну) oke, зачем такой хреновый хост выбрал? [2011.05.30 15:38:08 MSD] не понял про хост? твой хост хреновый или что?) [2011.05.30 17:05:24 MSD] почему мой? я просто сервер порутал и шарил по нему)) а хост х***я [2011.05.30 17:27:59 MSD] какой сервер? запутал ты меня(( водпортал чтоли? [2011.05.30 17:27:59 MSD] Если да… то они просто чучуть обнаглели… зазнались чтоли) [2011.05.30 17:40:15 MSD] нет сервер хостинга, и шарил по нему чтобы найти вкусное, походу нашол [2011.05.30 23:42:28 MSD] ничего не понял(( Запутал ты меня(( [2011.05.30 23:43:29 MSD] Если про атаку в разные места у одного беспантового сайта, который как хостинг тоже… то это ради науки было. [2011.05.30 23:49:48 MSD] ничего не понял(( Запутал ты меня((icq:6291**74(если потерял) [2011.05.31 08:47:32 MSD] пиши 5260**565 [2011.05.31 21:21:21 MSD] упали боты онлайн( я убрал сайты поэтому… Я завтра последний день эти 3 держать буду под доссом [2011.05.31 21:37:31 MSD] оставь только этот, ибо хрень не должна работать) [2011.05.31 22:11:07 MSD] окей! я на минуту [2011.05.31 22:50:29 MSD] через 10 минут включу твой, надо этот срочно положить [2011.06.01 11:19:12 MSD] как долго этот сайт должен спать? [2011.06.01 11:41:26 MSD] до апа яши (прим. редактора: до апа яши = до обновления Яндекса) [2011.06.01 13:54:31 MSD] до апа яши… уххх) долго, долго)) окей [2011.06.01 14:15:51 MSD] ап сегодня но надо ещё один чтобы остаточно добить)) [2011.06.01 14:19:56 MSD] ещё 1 что? ещё 1 день его во сне продержать? [2011.06.01 16:09:51 MSD] на минуту [2011.06.01 20:30:39 MSD] до апа яши его тут надо держать( [2011.06.01 21:54:38 MSD] его наверное уже сам хостинг выгнал… я проверял, снимал ддос и он не вставал)) [2011.06.02 01:47:04 MSD] его наверное уже сам хостинг выгнал… я проверял, снимал ддос и он не вставал)) Я ЗАВТРА БЕРУ 10-20 ТЫСЯЧ БОТОВ. ОЧЕНЬ ДОРОГО, НО НАДО ) ЗАТО ВСЕ СПАТЬ БУДУТ :)) [2011.06.02 21:59:17 MSD] Яндекс выдача 01.06.2011 (вчера) [2011.06.23 13:05:41 MSD] хватит уже сайты… которые я прописываю убирать. [2011.06.23 13:06:43 MSD] я всего 1 сайт добавил и то, я не знаю теперь его адрес( спасибо. [2011.06.26 19:11:26 MSD] с этого айпи атаку не снимать никогда--они людей тут обманывают мрази [2011.07.01 12:04:41 MSD] никогда в жизни не атакуйте укоз… найдут. [2011.07.08 09:41:57 MSD] продаю этот ботнет за 200вмз, надо? [2011.07.09 22:03:44 MSD] через неделю я отключаю этот ботнет!!! [2011.07.09 22:03:47 MSD] я его продаю! он вам нужен? [2011.07.10 13:39:26 MSD] цена Ссылка на полный отчет по DDoS-атакам во второй половине 2011 года >> http://www.securelist.com/ru/analysis/208050745/DDoS_ataki_vtorogo_polugodiya_2011_goda Источник:Лаборатория Касперского |

|

0

ХаКеРеНоК → 12 березня 2012

|

|

Всем привет!

Предупреждает о распространении вредоносной программы Trojan.Tenagour.9. Этот троянец представляет собой «продвинутый» инструмент для злоумышленников, осуществляющих DDoS-атаки на различные интернет-ресурсы. Trojan.Tenagour.9 состоит из двух компонентов: инжектора и динамической библиотеки, в которой хранится полезная нагрузка. После запуска в операционной системе троянец проверяет наличие своей установленной копии и, если таковая отсутствует, сохраняется в одну из папок под именем smss.exe, после чего прописывает себя в ветви системного реестра, отвечающей за автоматический запуск приложений. Затем Trojan.Tenagour.9 отправляет на удаленный командный сервер запрос, содержащий данные о версии и разрядности операционной системы, MD5-хеш имени инфицированного компьютера и серийный номер первого раздела жесткого диска. В ответ троянец получает зашифрованную строку, содержащую URL сайта, на который будет осуществлена атака, и несколько вспомогательных параметров. Кроме того, от удаленного командного центра может быть получена директива на обновление троянца.  Троянец позволяет осуществлять 8 типов DDoS-атак на различные интернет-ресурсы с использованием протоколов TCP/IP и UDP, методов GET и POST. В нем также предусмотрен функционал автоматического добавления в список атакуемых ресурсов всех ссылок, обнаруженных на указанном злоумышленниками сайте. Сигнатура данной угрозы добавлена в вирусные базы Dr.Web. |